Entendiendo la Cadena de Eliminación Cibernética o Kill Chain

La cadena de eliminación cibernética, o cyber kill chain, es un modelo conceptual que describe las etapas de un ataque cibernético, permitiendo a los analistas de seguridad identificar y mitigar amenazas en diversas fase.

8/23/20252 min read

¿Qué es la Cadena de Eliminación Cibernética o Cyber Kill Chain?

La cadena de eliminación cibernética, o cyber kill chain, es un modelo conceptual que describe las etapas de un ataque cibernético, permitiendo a los analistas de seguridad identificar y mitigar amenazas en diversas fases. Este concepto, creado originalmente por el Centro de Inteligencia de Lockheed Martin, es esencial para entender cómo los atacantes llevan a cabo sus operaciones y cómo podemos defendernos de ellas. Permite a los equipos de seguridad comprender la progresión de un ataque y desarrollar estrategias para detectarlo y detenerlo en cada fase.

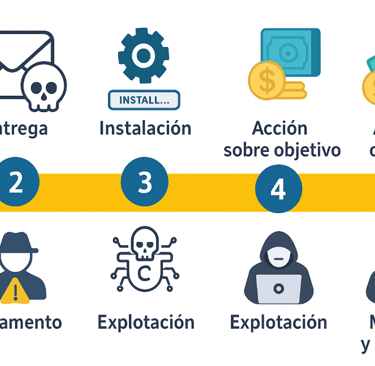

Las Etapas de la Cadena de Eliminación Cibernética

La cadena de eliminación cibernética se descompone en varias etapas críticas que los atacantes suelen seguir. Estas etapas incluyen la reconocimiento, donde se recopila información sobre el objetivo; la armado, en la que se crea el malware o los programas maliciosos; la entrega, donde se envían estas herramientas al objetivo; y la explotación, que implica aprovechar vulnerabilidades en sistemas. Posteriormente, los atacantes pueden instalar un backdoor o un software malicioso para mantener el acceso, comandar el sistema comprometido y finalmente actuar, ya sea robando datos o causando daño. Entender estas fases es crucial para los profesionales de la ciberseguridad en su intento por interceptar ataques.

Prevención y Mitigación en la Cadena de Eliminación Cibernética

Para contrarrestar los ataques descritos en esta cadena, las organizaciones deben implementar una estrategia integral de ciberseguridad. Esto incluye la educación constante del personal sobre prácticas seguras, la implementación de tecnologías avanzadas de detección de intrusiones y la creación de protocolos de respuesta ante incidentes. Además, las herramientas de defensa deben estar alineadas con cada etapa de la cadena de eliminación cibernética para ser efectivas. Con un enfoque proactivo, es posible disminuir significativamente el riesgo de ser víctima de un ataque.

Las siete fases típicas de la Cyber Kill Chain son:

Reconocimiento: El atacante recopila información sobre la víctima, como direcciones IP, nombres de usuario, etc.

Armamento: El atacante crea un exploit o malware personalizado para atacar la vulnerabilidad identificada.

Entrega: El atacante entrega el exploit o malware a la víctima, por ejemplo, a través de un correo electrónico de phishing.

Explotación: La vulnerabilidad se explota, permitiendo al atacante ejecutar código en el sistema de la víctima.

Instalación: Se instala malware o se crea una puerta trasera para permitir el acceso continuo al sistema.

Comando y Control (C&C): El atacante establece una conexión con el sistema comprometido para controlarlo de forma remota.

Acciones sobre Objetivos: El atacante realiza las acciones deseadas, como robo de datos, cifrado de archivos, etc.

Servicios

Ciberseguridad, IA y realidad virtual.

Contacto

Soporte

contactenos@hado-colombia.com

© 2025. All rights reserved.

Bogotá - Colombia

Movil (+57) 322 9221546